Las redes P2P y Torrents son muy utilizadas hoy en dia. Tenemos una serie de aplicaciones que nos permite conectarnos a esta clase de redes como son el Emule, Ares, LimeWire, BitTorrent, Kazaa, etc.

Las redes P2P y Torrents son muy utilizadas hoy en dia. Tenemos una serie de aplicaciones que nos permite conectarnos a esta clase de redes como son el Emule, Ares, LimeWire, BitTorrent, Kazaa, etc.Muchas personas dicen yo no instalo estas aplicaciones porque me llenan de virus la computadora, otras personas dicen yo lo utilizo y no ingresan virus, y otros simplemente no saben de su existencia. Veamos, negar su existencia es grave, sabemos que lo que se descarga de estas redes tiene contenido ilegal; es decir viola los derecho de autor. Pero la realidad es que se utiliza muchisimo.

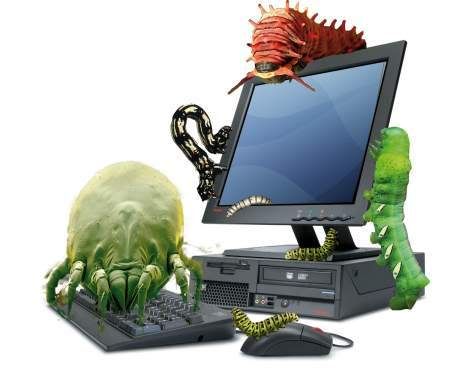

Algunas de estas aplicaciones vienen con Adwares, Spywares, Keyloggers, Troyanos y Backdoors solo con instalar la aplicacion y la mayoria solamente vienen con Adwares y Spywares. Lo que acabo de decir es que solo con el simple hecho de instalar la aplicacion la PC ya fue infectada con algun tipo de codigo malicioso o aplicacion no deseada. Comenzando desde este punto de vista es importante leer con detenimiendo cada opcion que se va a instalar. Y lo fundamental es que contenmos con un Firewall que impida la salida de informacion de nuestra PC. Por lo general y realmente no he visto que estas aplicaciones vengan con algun Payload que cause algun daño en el equipo, la gran mayoria tratan de robar informacion. Analizando desde este punto de vista solo con configurar adecuadamente la aplicacion no tendriamos problemas.

Una vez asegurada la aplicación tenemos que tener mucho cuidado con los archivos que descarguemos, en un post posterior estare detallando las recomendaciones basicas para evitar ser infectados con software no deseado.

Saber lo que estamos descargando es vital, si van a utilizar estas aplicaciones recuerden que estan abriendo puertos de comunicacion en su PC, y esto seria un factor muy importante, ya que ponen en peligro su PC y su Red. Una Recomendacion seria utilizar esto desde una maquina Virtual para que de esta manera disminuyamos las posibilidades que un atacante pueda vulnerar la PC.

Tengan presente que la utilizacion de estas redes consumen el ancho de banda, los administradores de red deberian tener bloqueado estas aplicaciones en las empresas.