Bueno, realmente esto es bastante complicado de responder. Tendriamos que analizar muchos factores para poder determinar que antivirus seria la mejor eleccion para usar.

En forma particular he usado y probado los siguientes antivirus: AVG, Antivir, Avast, BitDefender, ClamAv, DrWeb, eScan, eTrust, F-Prot, F-Secure, Kaspersky, McAfee, Microsoft, Nod32, Panda, Per, Sophos, Symantec, The Hacker, TrendMicro, ViRobot. Y los antiguos antivirus como Dr. Salomon's, Dr. L(Peruano), Compucilina(Colombiano), ThunderByte y Zap(Peruano).

Bueno, si me preguntan en forma puntal yo diria lo siguiente:

Antivirus Corporativo (Enterprise): McAfee, Symantec, Trend Micro, Sophos, Kaspersky

Antivirus Home User/ SOHO: Kaspersky, Dr. Web, Symantec, McAfee, Sophos, BitDefender, Nod32, The Hacker Antivirus.

Antivirus Corporativo.- Aqui mencione a 5 empresas antivirus; de las cuales solo he probado la consola de administracion de McAfee, Symantec, Trend Micro y Sophos. y eso es una herramienta fundamental para una Empresa Mediana/Grande. Como sabemos la Consola de Administración nos permite administrar la solucion antivirus en nuestra red, mostrar reportes, alertas y poder tener el control de toda la solucion desde un punto. Las 3 mejoras Consolas que he probado han sido la de McAfee, Symantec y TrendMicro. Tienen muchas opciones y son bastante amigables para el usuario final. Y son estas 3 soluciones antivirus que en realidad van mas alla que un simple antivirus, y ahora se utiliza el termino EndPoint. Es decir manejan soluciones como AntiMalware, AntiSpam, AntiPhishing, AntiSpyware, Web Reputation, File Reputation, Firewall, DLP, etc. Con todo este tipo de soluciones el antivirus se convierte en un conjunto de herramientas que previene no solamente de los Malwares, sino de diferentes clases de ataques. Sophos esta en este camino, y muy pronto estara al nivel de los 3 grandes. Cabe señalar que Kaspersky no tiene muchas fortalezas en estos puntos, pero su motor antivirus es de gran ayuda al momento de decidir que antivirus comprar. Ademas se supone que empresas corporativas medianas o grandes tienen politicas de seguridad y cuentan con otras herramientas como Firewalls perimetrales, IDS, IPS, Filtro de Contenido, AntiSpam, redes segmentadas, los usuarios se logean a un dominio con las politicas se seguridad corporativa, y verdadero manejo de la seguridad de la informacion. Aqui escuchamos hablar de un Oficial de Seguridad y un Area exclusivamente para el manejo de la Seguridad de TI de la empresa. Con todo esto el Antivirus es una ayuda mas y no necesariamente es de suma importancia la cantidad de malwares que detecte.

Otros factores como el economico no es algo que tenga que ser determinante al momento de elegir un producto de seguridad. Con referencia al performance, sabemos que estos antivirus consumen mucho recurso de hardware. Y se recomienda que esten instalados en PCs con procesadores de alta performance, que hoy en dia es algo que se maneja en empresas de este tipo, asi es que tambien no es algo que sea clave al momento de elegir un Antivirus.

Antivirus Home User/SOHO.- Como ya mencione hay 8 Antivirus que pasaron mis pruebas para este sector.

Precio.- no deberia ser algo que sea determinante al momento de elegir un producto.

Performance.- Aqui en el Peru es algo que es de mucha importancia, y tambien en la latinoamerica. Como sabemos la gran mayoria de personas y PYMEs no cuentan con super computadoras de ultima generación. Asi es que se necesita contar con un buen antivirus que nos permita poder trabajar sin perdida del performance del equipo. Aqui tenemos solo 4 produtos que pasaron las pruebas: BitDefender, Nod32, Sophos y The Hacker Antivirus. Estos productos no comsumen muchos recursos y podemos trabajar en la mayoria de aplicaciones y juegos sin ningun problema, los otros 3 antivirus no pasaron las pruebas ya que en quipos con menos de 512 MB de RAM o menos, la lentitud en el sistema operativo es notoria. Ademas muchos juegos no se podian jugar teniendo instalados el Symantec, McAfee, y Kaspersky en esta clase de computadoras. Por ejemplo tenia instalado el Principe de Persia 3D en una Pentium IV con 512 de RAM y teniendo instalado estos antivirus el juego si funciona pero en camara lenta. Ahora una mencion muy importante es que el unico antivirus que funciona con Sistemas Operativos como Windows 95/98/Me y en equipos Pentium I, es el The Hacker Antivirus. Y realmente aunque no lo creamos hay muchos equipos con esta clase de configuración en empresas del estado y en empresas que todavia no han realizado un upgrades de los equipos.

Administración Remota.- Aqui las consolas que pasaron las pruebas fueron Kaspersky, Symantec, McAfee, Sophos, BitDefender, Nod32. Cabe señalar que esto no es un factor que debe tomarse en cuenta si lo que queremos es instalarlo en nuestras casas o una red pequeña.

Deteccion de Virus.- Todos detectan Malwares, pero el que de alguna manera detecta un poco mas es el Kaspersky. Como sabemos no solo tiene una gran base de datos de Malwares, sino tambien cuenta con motores de descompresion que ponen a Kaspersky en un nivel muy alto en cuanto a detección de Virus Informaticos.

Soporte Tecnico.- El Soporte Tecnico lamentablemente es algo que deberia ser importante para este sector, pero lamentablemente en el Perú y en algunos paises de latinoamerica las empresas antivirus internacionales no tienen oficinas de Help Desk, que de alguna manera pueda ayudar a los usuarios. Por ejemplo en el Perú existen varias empresas que se dedican a la comercialización de productos antivirus, pero la realidad es que de virus no saben casi nada. Por lo general lo que hacen es pasar el antivirus que dan soporte y algun utilitario de recoleccion de muestras para enviar estas posibles muestras a Empresa Antivirus directamente para su analisis, mientras que la PC y la red del usuario sigue infectada y en muchos casos toma dias poder dar una solucion a esto. Para mi es algo que deberia de cambiar. Lo mismo lo pude ver en Colombia. Aqui en Perú y en Latinoamerica es algo que deberia ponerse en marcha para que las empresas cuenten con personal capacitado en la deteccion y eliminacion de software malicioso.

Adquieran cualquiera de estos productos, pero lo mas importante es que Ustedes como usuarios tengan presente que lo mas importante es saber utilizar la computadora, recuerden que es una maquina aun primitiva que recibe ordenes de los seres humanos. Tienen que ir adoptando medidas de seguridad basicas para que esten protegidos de cualquier clase de amenaza que ponga en peligro la integridad, confidencialidad y disponibilidad de la informacion de su PC.

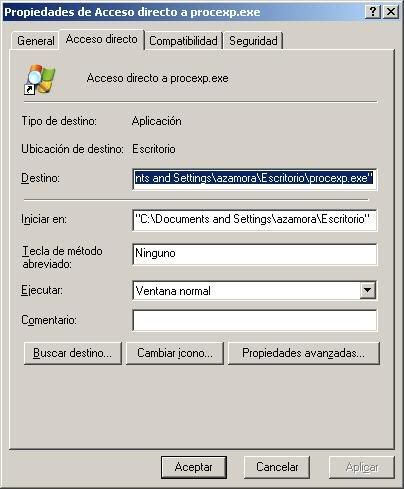

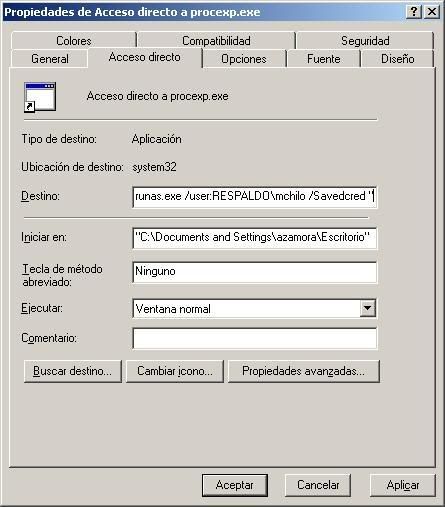

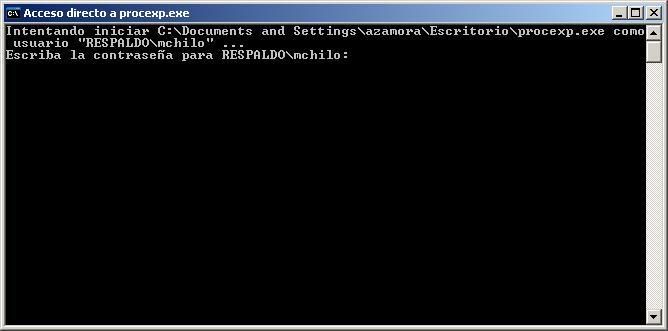

En estos ultimos dias he estado haciendo un pequeña visita a algunos Foros relacionados a Virus y Antivirus, y todo lo relacionado a ello. Y me he llevado una sorpresa que no esperaba. En los foros la gente hace sus consultas, indicando por lo general que tienen problemas de virus, troyanos, spywares, gusanos, adwares; y lo que me sorprendio es que hoy en dia, les indiquen a los usuarios que pasen antivirus online, algunos programas antimalware que se necesitan instalar, algunos Antispyware, varios programas de terceros, etc. Y lo peor de todo que les piden a los usuarios que deshabiliten "Restaurar Sistema". Y que desactiven los antivirus que tienen instalado, mientras hacen todas las pruebas.

En estos ultimos dias he estado haciendo un pequeña visita a algunos Foros relacionados a Virus y Antivirus, y todo lo relacionado a ello. Y me he llevado una sorpresa que no esperaba. En los foros la gente hace sus consultas, indicando por lo general que tienen problemas de virus, troyanos, spywares, gusanos, adwares; y lo que me sorprendio es que hoy en dia, les indiquen a los usuarios que pasen antivirus online, algunos programas antimalware que se necesitan instalar, algunos Antispyware, varios programas de terceros, etc. Y lo peor de todo que les piden a los usuarios que deshabiliten "Restaurar Sistema". Y que desactiven los antivirus que tienen instalado, mientras hacen todas las pruebas.