A todos los lectores de mi Blog les Deseo un FELIZ NAVIDAD. Recuerden que por esta epoca aparecen muchos virus y gusanos que vienen por Correo Electronico, sean precavidos y recuerden que la curiosidad mato al Gato.

A todos los lectores de mi Blog les Deseo un FELIZ NAVIDAD. Recuerden que por esta epoca aparecen muchos virus y gusanos que vienen por Correo Electronico, sean precavidos y recuerden que la curiosidad mato al Gato.

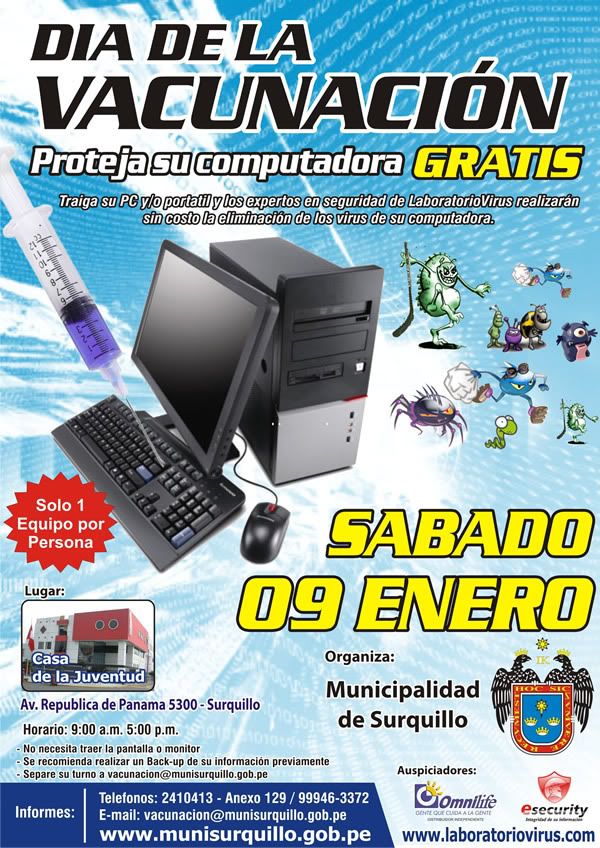

Esta semana una pagina web local fue infectada por un troyano, la cual potencialmente podria haber infectado a las PCs. Cabe señalar que este malware fue desarrollado aqui en Perú. El hecho fue reportado por varios usuarios el lunes por la mañana, se desconoce desde cuando estuvo infectada la pagina Web. Pero según el portal de http://www.virustotal.com/ la primera muestra de este Malware que recibieron ellos fue el 12/12/2009(Desde el Sabado). El lunes pasado al iniciar los reportes, se analizo la muestra y solo 4 antivirus lo detectaban, y lo mas resaltante de este hecho fue que los antivirus que usualmente son utilizados aqui en Peru no lo detectaban. Asi mismo los 3 antivirus que se encuentran en el Cuadrante de Gartner(TrendMicro, McAfee, Symantec) que son utilizados por la mayoria de empresas corporativas aqui en Perú y en el Mundo, recien detectaron a este Malware luego de 5 o 6 dias. Es realmente aterrador, pensar que empresas antivirus teniendo la muestra en sus laboratorios se demoren tanto en sacar la vacuna(varios dias). Esta Web que hago referencia es visitada por miles de personas en el todo el Perú y no dudo que haya infectado a algunos de ellos. Y me pregunto realmente estamos protegidos?. Que podemos hacer para que esto no vuelva a suceder.

Esta semana una pagina web local fue infectada por un troyano, la cual potencialmente podria haber infectado a las PCs. Cabe señalar que este malware fue desarrollado aqui en Perú. El hecho fue reportado por varios usuarios el lunes por la mañana, se desconoce desde cuando estuvo infectada la pagina Web. Pero según el portal de http://www.virustotal.com/ la primera muestra de este Malware que recibieron ellos fue el 12/12/2009(Desde el Sabado). El lunes pasado al iniciar los reportes, se analizo la muestra y solo 4 antivirus lo detectaban, y lo mas resaltante de este hecho fue que los antivirus que usualmente son utilizados aqui en Peru no lo detectaban. Asi mismo los 3 antivirus que se encuentran en el Cuadrante de Gartner(TrendMicro, McAfee, Symantec) que son utilizados por la mayoria de empresas corporativas aqui en Perú y en el Mundo, recien detectaron a este Malware luego de 5 o 6 dias. Es realmente aterrador, pensar que empresas antivirus teniendo la muestra en sus laboratorios se demoren tanto en sacar la vacuna(varios dias). Esta Web que hago referencia es visitada por miles de personas en el todo el Perú y no dudo que haya infectado a algunos de ellos. Y me pregunto realmente estamos protegidos?. Que podemos hacer para que esto no vuelva a suceder.

En la mañana del dia de ayer 14 de Diciembre el troyano que hasta el dia de hoy todavia se carga automaticamente desde la Pagina de Los Clasificados de El Comercio, era detectado por solo 4 antivirus. Este troyano fue enviado por primera vez al portal http://www.virustotal.com/ para ser analizado el 12 de Diciembre, y ese mismo dia fue enviado a todas las empresas antivirus en forma automatica. Aqui les muestro la pantalla del analisis de los antivirus en la tarde de hoy, que solamente 10 antivirus lo detectan.

Siendo la 0:35 a.m. ya es detectado por 14 antivirus. Hace unos minutos me comunique con Hacksoft creadores The Hacker Antivirus indicandoles esta nueva variante del troyano Trojan.Cosmu, ya que estamos hablando una pagina web peruana, y miles de lectores que ingresan podrian ser infectados.

Como podemos ver, los antivirus mas "reconocidos" como TrendMicro, McAfee y Symantec no detectan a este troyano, cosa muy preocupante. Como saben cuando una muestra es enviada a http://www.virustotal.com/ , en forma automatica es enviada una muestra del posible malwares a todas las empresas antivirus. Voy a realizar un seguimiento de cuanto se demoran en detectar esta muestra, estare en un proximo post indicando mis resultados.

Un troyano infecto la pagina de Los Clasificados de El Comercio.

http://clasificados.elcomercio.pe/html/cl-home.html

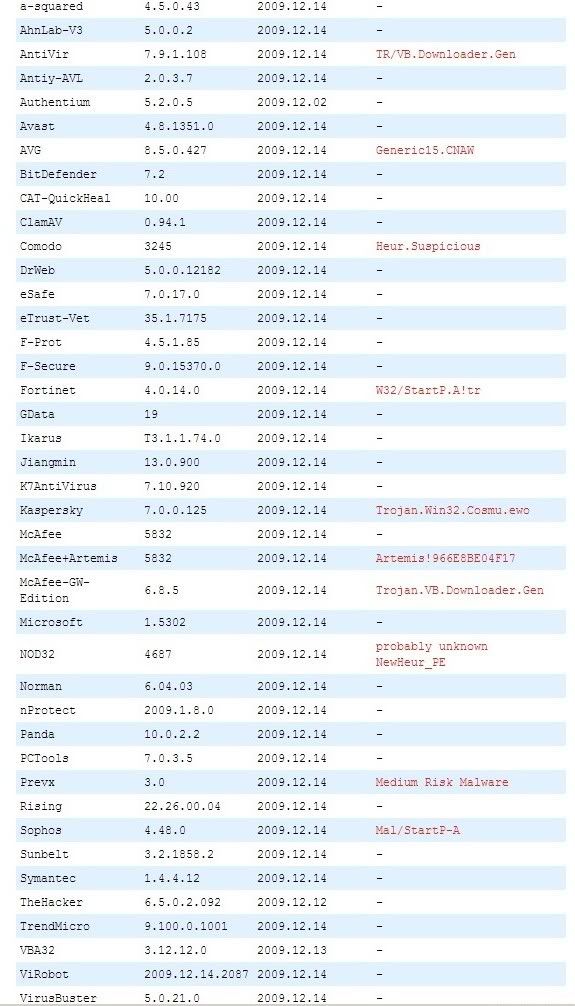

Al ingresar a este pagina web, uno es victima de un troyano llamado "Cosmu", se trataria de una variante del Trojan.Cosmu. En las primeras horas del dia solo era detectado por unos cuantos antivirus a nivel mundial. Tengan mucho cuidado al visitar esta pagina web, les aparecera la siguiente ventana:

Si les aparece la ventana anterior, inmediatamente cierrenla y NO hacer clic en el Boton "Ejecutar".

Cabe señalar que en las pruebas preliminares pude determinar que solo afecta al Internet Explorer, y no al Firefox.

Recuerden actualizar su antivirus.

Este Sabado 5 de Diciembre se llevará acabo el Seminario de Virus Informaticos en las instalaciones del Hotel San Isidro Inn.

En esta oportunidad este Seminario Full Day, se verá todo lo concerniente a los Malwares, desde su analisis, como identificarlos, combatirlos y eliminarlos de nuestras computadoras sin utilizar un Antivirus. El evento sera Tecnico-Demostrativo.

SYLLABUS DEL CURSO:

I. Analisis de Archivos Ejecutables (PE)

II. Tipos de Malwares (Virus, Gusanos, Troyanos, etc)

III. Adwares y Spywares

IV. Rootkits y Keyloggers

V. Phishing (Tecnicas como identificarlos)

VI. Tecnicas de Deteccion de Software Malicioso y Aplicaciones no Deseadas

VII. Tecnicas de Eliminacion de Malwares

VIII. Medidas de Proteccion contra Malwares en Internet

IX. Antivirus y Antispywares

EXPOSITOR:

Mario Chilo Quiroz.

IT Security Manager

Experto en Seguridad Informatica. Especialista en Codigo Malicioso (Malwares). Con mas de 9 años como Consultor en Seguridad Informatica, Ingenieria Forense Informatica y Data Recovery. Trabajó como Jefe de Soporte Tecnico de la Empresa HACKSOFT (The Hacker Antivirus) por mas de 7 años.

FECHA, DURACION Y LUGAR:

Sábado 05 de Diciembre del 2009.

Duración: 9:30AM – 6:30 ( 8 Horas Cronológicas).

Auditorio del Hotel San Isidro INN - Av. Juan Pezet 1765 - San Isidro (a 1/2 cdra de la Av. Salaverry)

MATERIAL A ENTREGAR:

Certificado de Aprobación en el Seminario de Virus Informaticos

Separata y CD Técnico.

Inversion:

Informes:

Correo: informes@laboratoriovirus.com

MSN: laboratoriovirus@hotmail.com

Telefonos: 999463372 / 992715296

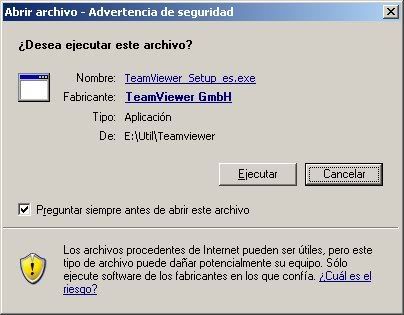

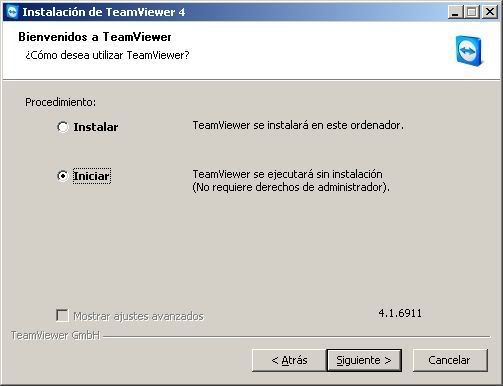

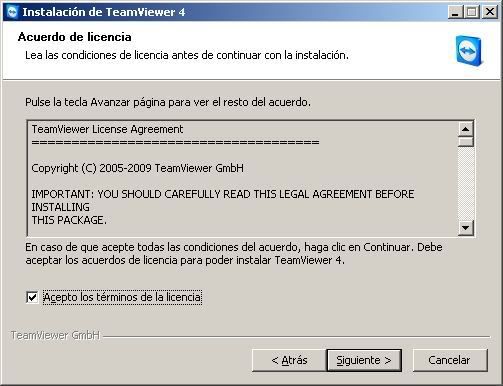

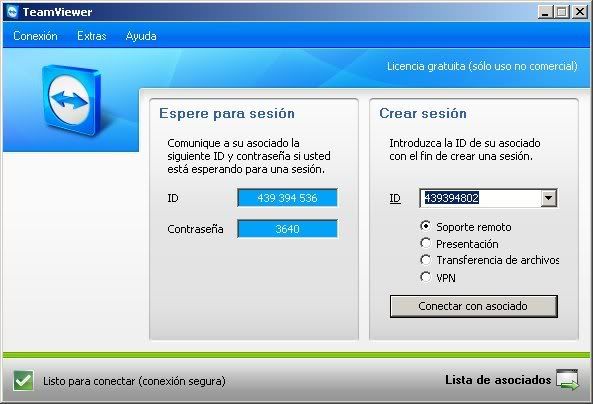

Ahora que estamos en un mundo globalizado, muchos de mis amigos, familiares, compañeros, clientes, se encuentran en diferentes partes de nuestro planeta tierra. Y frecuentemente me solicitan que revise sus computadoras, y la unica opcion para poder realizar este servicio es mediante una conexion remota. Para esto el mejor programa que he probado y que me parece muy bueno es el TeamViewer. Este es un software que brinda Asistencia Remota, bastante ligero y muy practico. Es un programa de Control Remoto que nos permite a la distancia tomar el control de una PC. Este Software es gratuito siempre y cuando no sea de uso comercial.

Ahora que estamos en un mundo globalizado, muchos de mis amigos, familiares, compañeros, clientes, se encuentran en diferentes partes de nuestro planeta tierra. Y frecuentemente me solicitan que revise sus computadoras, y la unica opcion para poder realizar este servicio es mediante una conexion remota. Para esto el mejor programa que he probado y que me parece muy bueno es el TeamViewer. Este es un software que brinda Asistencia Remota, bastante ligero y muy practico. Es un programa de Control Remoto que nos permite a la distancia tomar el control de una PC. Este Software es gratuito siempre y cuando no sea de uso comercial.

El dia de Hoy se llevo acabo el Taller de Protección de Malwares en Internet en el 1er Congreso de Telecomunicaciones TELCON-UNI 2009. Este Taller tuvo como objetivo brindar a los participantes los conocimientos basicos para protegerse de los Malwares en Internet. Espero que les haya gustado mi ponencia, y los espero proximamente en el Seminario de Virus Informaticos que trataremos las Tecnicas de Detección y Eliminación de Software Malicioso y Aplicaciones no Deseadas.

En esta ocasion me toca hablar sobre los Derechos de Autor, que es algo que realmente la gran mayoria de peruanos no respetamos. Aqui la pirateria es bastante fuerte, los libros, cds de musica, videos, etc. Pero en esta oportunidad me toca hablar especificamente de los derechos de autor en Internet. Cuando navegamos en Internet encontramos millones de paginas webs con información, y por lo general asumimos que lo que vemos en Internet es libre y podemos tomarlo sin ningun permiso. Vemos miles y miles de paginas que te brindan informacion de software no legal, musica, peliculas, libros, revistas, manuales,etc; en Internet se podria decir que podemos encontrar casi todo lo que queramos. Por ejemplo, queremos el ultimo numero de la revista "Mecanica Popular", es factible comenzar a navegar y encontremos esta revista en su version digitalizada, en formato PDF. Las ultimas peliculas antes que lleguen a Lationamerica ya pueden ser descargadas de portales como Taringa, Vagos, etc. Toda la coleccion de libros de Harry Potter, las novelas de Jaime Baily, etc., tambien podemos encontrarlas en Internet. La ultima versión del Sistema Operativo de Microsoft "Windows 7", tambien a sido pirateada. Es decir casi todo lo que esta en formato de unos y ceros (1 y 0) se encuentra en la Web.

En esta ocasion me toca hablar sobre los Derechos de Autor, que es algo que realmente la gran mayoria de peruanos no respetamos. Aqui la pirateria es bastante fuerte, los libros, cds de musica, videos, etc. Pero en esta oportunidad me toca hablar especificamente de los derechos de autor en Internet. Cuando navegamos en Internet encontramos millones de paginas webs con información, y por lo general asumimos que lo que vemos en Internet es libre y podemos tomarlo sin ningun permiso. Vemos miles y miles de paginas que te brindan informacion de software no legal, musica, peliculas, libros, revistas, manuales,etc; en Internet se podria decir que podemos encontrar casi todo lo que queramos. Por ejemplo, queremos el ultimo numero de la revista "Mecanica Popular", es factible comenzar a navegar y encontremos esta revista en su version digitalizada, en formato PDF. Las ultimas peliculas antes que lleguen a Lationamerica ya pueden ser descargadas de portales como Taringa, Vagos, etc. Toda la coleccion de libros de Harry Potter, las novelas de Jaime Baily, etc., tambien podemos encontrarlas en Internet. La ultima versión del Sistema Operativo de Microsoft "Windows 7", tambien a sido pirateada. Es decir casi todo lo que esta en formato de unos y ceros (1 y 0) se encuentra en la Web.

Hoy en dia no se puede confiar en un antivirus, existen miles de miles de codigos maliciosos o no permitidos que circulan en la web que no son detectados por estos. Pero tener la posibilidad de utilizar varios antivirus y descartar que un archivo tenga o no tenga codigo sospechoso, se ha vuelto algo sencillo. Antiguamente en la epoca de Windows 95/98/Me, se podia instalar varios antivirus en los equipos corriendo al mismo tiempo y la PC se encontraba doble o triplemente protegida; cabe señalar que esto decrementaba considerablemene el performance del equipo, pero muchos usuarios con equipos de alto performance optaban por esta seguridad multiple. Cuando aparecio Windows XP en Adelante era casi imposible que coexistan 2 antivirus al mismo tiempo en memoria, en muchos casos la maquina se colgaba o se ponia extremadamente lenta(hacer clic en un icono podia demorar minutos). Muchos antivirus optaron por no permitir la instalacion de sus soluciones si en la PC se encontra otro antivirus. Al pasar los años se optimizaron estos softwares y ya se podia instalar 2 o mas antivirus en la PC, pero lo recomendable era que solo 1 este en memoria, y en resto se utilizara solo como escaneador de archivos.

Hoy en dia no se puede confiar en un antivirus, existen miles de miles de codigos maliciosos o no permitidos que circulan en la web que no son detectados por estos. Pero tener la posibilidad de utilizar varios antivirus y descartar que un archivo tenga o no tenga codigo sospechoso, se ha vuelto algo sencillo. Antiguamente en la epoca de Windows 95/98/Me, se podia instalar varios antivirus en los equipos corriendo al mismo tiempo y la PC se encontraba doble o triplemente protegida; cabe señalar que esto decrementaba considerablemene el performance del equipo, pero muchos usuarios con equipos de alto performance optaban por esta seguridad multiple. Cuando aparecio Windows XP en Adelante era casi imposible que coexistan 2 antivirus al mismo tiempo en memoria, en muchos casos la maquina se colgaba o se ponia extremadamente lenta(hacer clic en un icono podia demorar minutos). Muchos antivirus optaron por no permitir la instalacion de sus soluciones si en la PC se encontra otro antivirus. Al pasar los años se optimizaron estos softwares y ya se podia instalar 2 o mas antivirus en la PC, pero lo recomendable era que solo 1 este en memoria, y en resto se utilizara solo como escaneador de archivos.

http://www.virusscan.jotti.org/

Todos los archivos que enviemos a estos portales son enviados a las empresas antivirus para su posterior analisis. En muchos casos tenemos las muestras y las enviamos a estos portales, es aqui donde podemos llevar un control de que antivirus responden mas eficientemente que otros.

En las ultimas semanas he podido darme cuenta que muchas personas no prestan atencion a esta recomendación, y es por eso que en este post veremos algunos casos que he visto.

Hace unos dias configure una computadora en una empresa para que los usuarios ya no tenga privilegios de administrador local, obviamente es la manera correcta de trabajar; ya que esto es una politica que se deberia implementar en todas las empresas. No hay razon por la cual un usuario tenga privilegios de administrador para poder trabajar en su equipo. Al pasar un par de dias luego de haber realizados estos cambios, el personal de soporte tecnico me comunico que habian nuevamente regresado a la configuracion anterior del usuario(privilegios de administrador), porque al cargar el Microsoft Word les aparecia un error. Me parecio raro, asi es que fui a revisar la computadora, y al cargar el Word salia un mensaje de error, el cual indicaba claramente que se trataba de un error al intentar realizar la autocorreccion de un documento, y pedia el CD de instalación del Office. En este caso se pudo determinar que el Office que habia sido instalado en ese equipo, obviamente no se habia instalado en forma completa y pedia la instalación de algunos componentes que estaban faltando. Se pudo demostrar que no tenia nada que ver con la configuracion previamente hecha(restricción de privilegios). Aqui podemos sacar la conclusion que si se hubiera leido en forma detallada el mensaje de error desde el principio, se hubiera solucionado el problema.

Algo es que es muy importante es poder determinar las razones y/o causas cuando se presenta un problema tecnico, ya que al poder determinar la razon especifica de la falla, podremos prevenir que esto no vuelva a ocurrir y adicionalmente se ahorrara tiempo en nuestro trabajo diario. Imaginemos algo que es muy comun hoy en dia, cuando un Malware ingresa a una PC, un gran numero de personas prefieren formatear el equipo en vez de resolver el problema. Esto en el fondo resulta una perdida de tiempo para la gente de soporte tecnico, ya que en muchas oportunidades poder eliminar a estos bichos resulta sumamente sencillo.

Hoy por ejemplo me paso algo bastante curioso. Un amigo no podia a imprimir una hoja de prueba en su impresora. Primero al intentar imprimir una hoja de prueba, el Windows manda un mensaje que indica que si la impresion se realizo con exito o no. Obviamente si manda este mensaje de error no podemos hacer clic en el botón "Aceptar" en la ventana que aparece al momento de imprimir, ya que esto indicaria que no hubo problemas. En este caso especifico se soluciono el problema en forma un sencilla, en la ventana de "Impresoras y faxes" aparecia varias versionas de la misma impresora instalada, y estaba seleccionada una de estas impresoras por defecto. Y cuando se retiro el cable de la impresora de la PC, pude ver que la opcion "Listo" de una de estas impresoras cambiaba su estado. Al darme cuenta de esto, pude determinar facilmente que la razon la cual no podia imprimir era porque estaba imprimiendo a una impresora la cual no esta correctamente configurada. Simplemente se establecio a la impresora que estaba conectada a la PC, como la impresora por defecto.

Ahora tambien tenemos los clasicos mensajes de error que nos informan que algo esta ocurriendo pero no sabemos como solucionarlo. Aqui podemos utilizar nuestra mejor herramienta que es el Google, que nos ayudara a encontrar la solucion a nuestros problemas. En un proximo post estare explicando como encontrar la solucion a muchos problemas navegando en Internet.

En estos ultimos dias he estado haciendo un pequeña visita a algunos Foros relacionados a Virus y Antivirus, y todo lo relacionado a ello. Y me he llevado una sorpresa que no esperaba. En los foros la gente hace sus consultas, indicando por lo general que tienen problemas de virus, troyanos, spywares, gusanos, adwares; y lo que me sorprendio es que hoy en dia, les indiquen a los usuarios que pasen antivirus online, algunos programas antimalware que se necesitan instalar, algunos Antispyware, varios programas de terceros, etc. Y lo peor de todo que les piden a los usuarios que deshabiliten "Restaurar Sistema". Y que desactiven los antivirus que tienen instalado, mientras hacen todas las pruebas.

En estos ultimos dias he estado haciendo un pequeña visita a algunos Foros relacionados a Virus y Antivirus, y todo lo relacionado a ello. Y me he llevado una sorpresa que no esperaba. En los foros la gente hace sus consultas, indicando por lo general que tienen problemas de virus, troyanos, spywares, gusanos, adwares; y lo que me sorprendio es que hoy en dia, les indiquen a los usuarios que pasen antivirus online, algunos programas antimalware que se necesitan instalar, algunos Antispyware, varios programas de terceros, etc. Y lo peor de todo que les piden a los usuarios que deshabiliten "Restaurar Sistema". Y que desactiven los antivirus que tienen instalado, mientras hacen todas las pruebas.

Esta pregunta me la hacen frecuentemente, y es algo sencillo de responder. Utilicen el que mas les guste. Yo particularmente utilizo el Internet Explorer, para el comun de mis tareas. Pero les voy a explicar un poco mi metodo de trabajar en Internet para que ustedes puedan tener un ejemplo de que navegador deberiamos utilizar.

Esta pregunta me la hacen frecuentemente, y es algo sencillo de responder. Utilicen el que mas les guste. Yo particularmente utilizo el Internet Explorer, para el comun de mis tareas. Pero les voy a explicar un poco mi metodo de trabajar en Internet para que ustedes puedan tener un ejemplo de que navegador deberiamos utilizar.

Un archivo autocomprimido ejecutable es un archivo EXE que ha sido comprimido y se ha añadido el algoritmo de descompresion para que el propio archivo EXE pueda descomprimirse por si solo.

Un archivo autocomprimido ejecutable es un archivo EXE que ha sido comprimido y se ha añadido el algoritmo de descompresion para que el propio archivo EXE pueda descomprimirse por si solo.

Bueno, realmente esto es bastante complicado de responder. Tendriamos que analizar muchos factores para poder determinar que antivirus seria la mejor eleccion para usar.

Bueno, realmente esto es bastante complicado de responder. Tendriamos que analizar muchos factores para poder determinar que antivirus seria la mejor eleccion para usar.

Buenos Dias, todos los que hemos usado o usamos computadoras hemos visto o escuchado hablar de los virus, gusanos, spyware, troyanos, adwares, etc. Y casi la gran mayoria tenemos en mente que cuando tenemos esta clase de problemas tenemos que usar un antivirus, realmente ayer me puse a pensar si en realidad es necesario tener instalado un antivirus en una maquina. Y la respuesta es: "Depende que hagamos en la computadora". Recuerdo que hace muchos años cuando ingrese a trabajar a Hacksoft, estaba conversando con mi mejor amigo (Christian), y me dijo "yo no necesito un antivirus". Y yo le dije "y porque", a lo que me contesto, "es que yo no tengo internet, mi disquetera se ha malogrado, no tengo lectora de CD, y no trabajo en red, asi es que no hay forma que un virus pueda ingresar a mi PC". Y realmente tenia razón no existia forma que un Malware pueda ingresar a su equipo. Y yo le dije "pero tu no puedes sacar ninguna informacion que tienes en la maquina, y tampoco puedes ingresar nada". En este caso el utilizaba su PC solo como una maquina de escribir para preparar sus examenes, pero realmente no explotaba todas las bondades de una computadora personal, como el intercambiar archivos, el escuchar musica, el ver un video, realizar copias de respaldo, etc. Era una medida drastica pero su PC era imposible que un virus pueda ingresar.

Buenos Dias, todos los que hemos usado o usamos computadoras hemos visto o escuchado hablar de los virus, gusanos, spyware, troyanos, adwares, etc. Y casi la gran mayoria tenemos en mente que cuando tenemos esta clase de problemas tenemos que usar un antivirus, realmente ayer me puse a pensar si en realidad es necesario tener instalado un antivirus en una maquina. Y la respuesta es: "Depende que hagamos en la computadora". Recuerdo que hace muchos años cuando ingrese a trabajar a Hacksoft, estaba conversando con mi mejor amigo (Christian), y me dijo "yo no necesito un antivirus". Y yo le dije "y porque", a lo que me contesto, "es que yo no tengo internet, mi disquetera se ha malogrado, no tengo lectora de CD, y no trabajo en red, asi es que no hay forma que un virus pueda ingresar a mi PC". Y realmente tenia razón no existia forma que un Malware pueda ingresar a su equipo. Y yo le dije "pero tu no puedes sacar ninguna informacion que tienes en la maquina, y tampoco puedes ingresar nada". En este caso el utilizaba su PC solo como una maquina de escribir para preparar sus examenes, pero realmente no explotaba todas las bondades de una computadora personal, como el intercambiar archivos, el escuchar musica, el ver un video, realizar copias de respaldo, etc. Era una medida drastica pero su PC era imposible que un virus pueda ingresar.

En esta ocasión quiero hablar sobre un programa muy bueno que nos va a permitir poder identificar con exactitud con que clase de archivos vamos a trabajar. Estamos hablando del TrID desarrollado por Marco Pontello, es un programa que identifica archivos.

Imagino que a muchos les ha pasado que al descargar un archivo desde algun programa P2P no puedan abrirlo, sobre todo si tratan de descargar supuestamente archivos ZIP, RAR, ISO y al querer abrirlos les muestra un error, y tambien al descargar un AVI, MPG, ASF, MOV tampoco pueden visualizarlo. Y aun peor cuando descargan fotos o mp3 las PCs son infectadas por Malwares.

Esto sucede porque la mayoria de usuarios simplemente tratan de ejecutar los archivos descargados sin importarles si pueden contener codigo malicioso, ellos confian en su antivirus, y lo mas ocurrente es que se molestan con su antivirus si es que su maquina queda infectada. Le echan la culpa al antivirus y cuando en realidad los culpables son ellos. Tienen que tener presente en primer lugar que aparecen nuevos malwares cada dia, y los antivirus hoy en dia no pueden detectarlos todos, pero hacen el intento y nosotros los usuarios tenemos que colaborar en esto. En post anterior pueden encontrar mas informacion sobre el manejo de archivos en aplicaciones P2P.

Ahora, lo que necesitamos es poder identificar que clase de archivos tenemos frente a nosotros. Tenemos varias formas de poder relizar esto, una de ellas seria analizando el archivo, en este caso veriamos la cabecera del archivo para poder identificar con que archivo estariamos tratando. Por lo general este es un tema un poco complejo que tratariamos en un post posterior. Ahora veremos un utilitario que nos permite ver en forma rapida y sencilla con que clase de archivos estamos tratando.

Podemos descargar el TrID de su pagina Web : http://mark0.net/soft-trid-e.html

Aqui encontraremos información detallada de este utilitario, el cual viene en distribuciones para Windows y Linux. Tambien cuenta con analisis en Online: http://mark0.net/onlinetrid.aspx

Este utilitario cuenta con una Base de Datos de tipos de archivos de 3837 tipos de archivos. Pueden descargarlo y probarlo, cualquier consulta pueden hacerla como siempre a mi correo mariochilo@hotmail.com

Seguridad en la red inalambrica es un punto que hay que tener en cuenta al momento de diseñar una red Wifi. Lo usamos en el trabajo, en los centros comerciales, en el aeropuerto, en los restaurantes, en la casa, etc. Sabemos que hoy en dia los precios de las laptops, notebooks y netbooks han bajado de precio, y en algunos casos al mismo costo de un telefono celular. Es por eso que hay que tener mucho cuidado con la informacion que enviemos por este medio. Y nuestras redes Wifi estan expuestas a ataques de personas inescrupulosas que quieren robar señal, robar informacion o simplemente espiarnos.

Seguridad en la red inalambrica es un punto que hay que tener en cuenta al momento de diseñar una red Wifi. Lo usamos en el trabajo, en los centros comerciales, en el aeropuerto, en los restaurantes, en la casa, etc. Sabemos que hoy en dia los precios de las laptops, notebooks y netbooks han bajado de precio, y en algunos casos al mismo costo de un telefono celular. Es por eso que hay que tener mucho cuidado con la informacion que enviemos por este medio. Y nuestras redes Wifi estan expuestas a ataques de personas inescrupulosas que quieren robar señal, robar informacion o simplemente espiarnos.

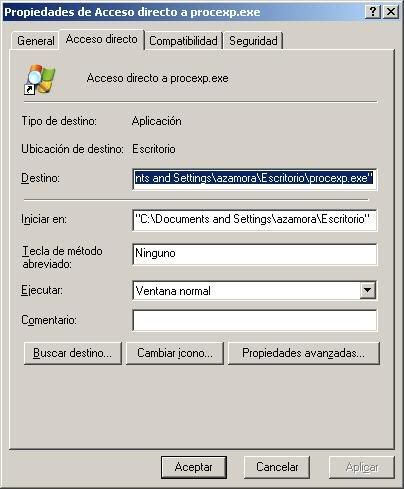

3. Aqui ingresamos a la opción "Propiedades Avanzadas".

4. Y seleccionamos la opción "Ejecutar con credenciales diferentes".

Cuando ejecutemos el Acceso Directo nos aparecerá una ventana dandonos la opción para poder ingresar como otro Usuario.

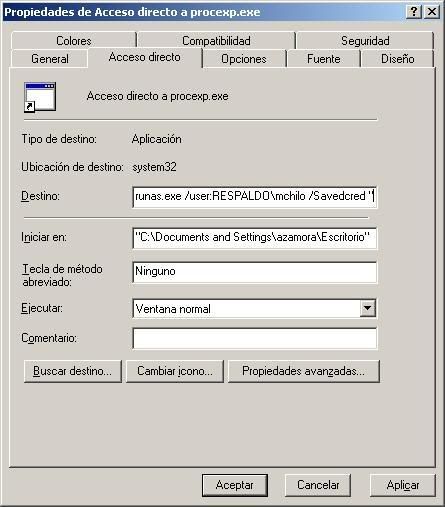

Ahora si lo que necesitamos es ejecutar la aplicación en forma automatica al 100%, hagamos lo siguiente:

1. Igualmente debemos de crear un acceso directo de la aplicacion a usar.

2. Clic Derecho en la opción "Propiedades".

3. En la opcion "Destino", escribir el siguiente comando, delante del texto que se encuentra en esa opción:

RUNAS /USER:DOMINIO\USUARIO /SAVEDCRED

Ejemplo:

RUNAS /USER:RESPALDO\MCHILO /SAVEDCRED

4. Clic en "Aceptar".

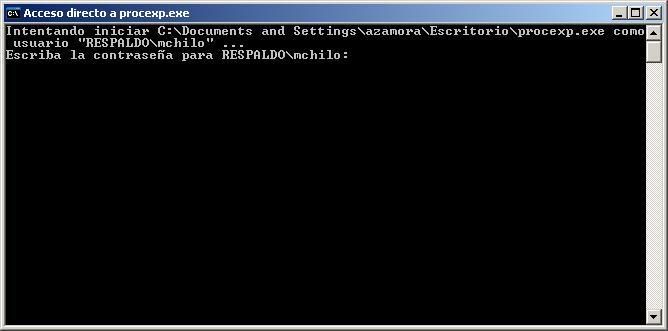

5. Al ejecutar el acceso directo nos mostrará una ventana, y por unica vez nos pedira que ingresemos la clave del usuario.

Cabe señalar que esto es gracias al parametro final "/SAVEDCRED", el cual nos permite guardar la clave del usuario en el Sistema Operativo.

Nota: Para la mayoria de usuarios esto seria transparente, pero para usuarios avanzados con conocimientos tecnicos en computación, podria en riesgo la seguridad, ya que la clave del usuario con privilegios superiores se estaria guardan en la PC.

Ya hemos hablamos anteriormente que muchas personas utilizan aplicaciones P2P, Torrents y/o Descargas Directas. Todo esto hace que pongamos en peligro la PC y la red en la cual estamos trabajando.

Ya hemos hablamos anteriormente que muchas personas utilizan aplicaciones P2P, Torrents y/o Descargas Directas. Todo esto hace que pongamos en peligro la PC y la red en la cual estamos trabajando.Un ejemplo tipico de esto, es cuando la PC es infectada por un Malwares, a muchos les ha pasado esto. Recuerdo cuando en la premiacion de los MTV, Madonna y Britney Spears se dieron un beso, muchas personas no lo vieron y cuando se enteraron quisieron descargar el video por estas redes y a algun Hacker se le ocurrio la grandisima idea de poner a sus malwares nombre de estas cantantes. Es asi que al dia siguiente se reportaron miles de infecciones por archivos con nombres de Madonna y/o Britney Spears. Esto fue hace años, hoy en dia vemos que esta modalidad se aplica a todo lo que esta de moda, como cuando murio Michael Jackson aparecieron Malwares con el nombre del cantante. Tambien son conocidos los casos de Cracks de Juegos o programas que en realidad no son Cracks sino mas bien son troyanos que infectan la PC. Asi mismo Aplicaciones que vienen con Keyloggers, es por eso que estas redes representan un riesgo para la seguridad de los archivos. Tambien es conocido que aqui abunda la pornografia de adultos y la pornografia infantil. Recuerdo que hace unos años una amiga queria descargar un video de una cantante mexicana "Belinda" para su sobrina, y cuando termino de descargar del video en mencion se dio con la sorpresa que se trataba de un video pornografico de una actriz porno llamada Belinda.

Ahora la primera recomendacion si no quieren tener ningun problema con estas redes, es no usarlas y listo. Pero la realidad es otra y pasare a detallar algunos Tips para que en lo posible no descarguen codigo malicioso.

Videos.- Traten siempre de descargar video de alta resolucion, en este caso mayores a 100 MB, para que de esta forma la probabilidad de que se trate de un archivo pornografico disminuya. La gran mayoria de archivos pornograficos son de baja calidad y ocupan entre 5 y 50 mB, estos abundan en la Web y muchas veces los archivos son renombrados con nombres como Harry Potter, Shakira, etc; para que las personas puedan descargarlos. Obviamente si descargamos supuestamente videos que pesan menos de 1 MB, lo mas probable es que sea algun tipo de Malware, aqui hay que fijarse del tipo de extension de los archivos(En un Post posterior estare explicando como poder identificar el tipo de archivo en forma exacta).

Musica.- Aqui se aconseja descargar MP3 entre 2 y 7 MB, si es mayor a este tamaño por lo general es pornografia o algun archivo corrupto, pero si el archivo es menor las probabilidades indican que se trataria de un Malware.

Fotos.- La gran mayoria de imagenes aqui son de muy baja resolucion y la verdad no merecen ser descargadas, asi que olvidese de descargarlas. En algunos casos podemos encontrar pack de fotos en formato ZIP/RAR, que por lo general son de mejor resolucion. Siempre verifiquen que el archivo en mencion es en realidad en archivo grafico. Recuerden que no es lo mismo hacer doble Clic a una supuesta imagen desde el Explorador de Windows, que Abrir el archivo desde algun programa Editor/Visualizador Grafico. Ya que si el archivo en mencion fuese un Malware, si lo abrimos desde el Explorador de Windows, la maquina quedara infectada, pero si lo abrimos desde algun Software este mandara un error por no ser un archivo grafico y el Malware no infectara la PC.

Aplicaciones.- Aqui es tema es muy complicado, ya que el simple hecho de ser un EXE puede contener codigo malcioso interno. Lo mas aconsejable en este caso es probar la aplicacion desde algun entorno virtual para evitar ser infectados con malwares.

Ahora si se descarga algun archivo de formato ZIP o RAR, es muy comun encontrar adicionalmente al video, mp3 o imagenes, algun archivo EXE que por lo general se trataria de un Malware. Obviamente no ejecuten ningun archivo EXE que no conoscamos su procedencia.

Las redes P2P y Torrents son muy utilizadas hoy en dia. Tenemos una serie de aplicaciones que nos permite conectarnos a esta clase de redes como son el Emule, Ares, LimeWire, BitTorrent, Kazaa, etc.

Las redes P2P y Torrents son muy utilizadas hoy en dia. Tenemos una serie de aplicaciones que nos permite conectarnos a esta clase de redes como son el Emule, Ares, LimeWire, BitTorrent, Kazaa, etc.

Acronimos y Siglas usados en Redes de Computadoras, comenzamos con la Letra I, J, K:

Aqui tenemos al Process Explorer, este producto ahora en manos de Microsoft, fue desarrollado por "Mark Russinovich", fundador de la compañia Sysinternals. Actualmente Mark trabaja para Microsoft.

Aqui tenemos al Process Explorer, este producto ahora en manos de Microsoft, fue desarrollado por "Mark Russinovich", fundador de la compañia Sysinternals. Actualmente Mark trabaja para Microsoft.

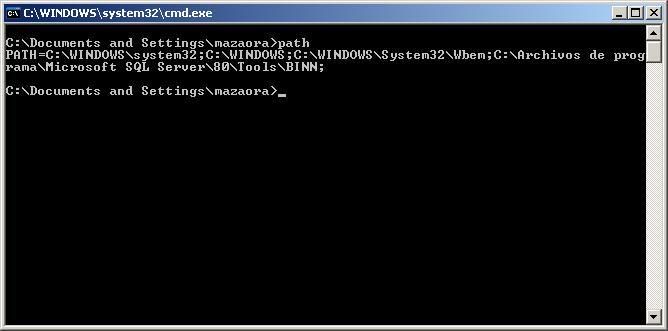

Esta opción es bastante utilizada hoy en dia por los programadores (desarrolladores), para que se pueda accesar a sus aplicaciones con facilidad. Tambien es utilizado por la gente de soporte tecnico para utilizacion de utilitarios en una carpeta especifica.

Siguiendo el ejemplo, nos encontramos en la ventana de comandos de MS-DOS, escribimos nuevamente el comando PATH, ahora con algunos parametros:

C:\> PATH=%PATH%;C:\UTILITARIOS

Este comando nos permitira añadir al PATH, la ruta C:\UTILITARIOS. Esto nos permitira ejecutar cualquier programa o aplicacion que se encuentre en esa ruta. Ahora este comando solo funciona de forma temporal, mientras se encuentre prendido la PC, luego al reiniciar se perdera la configuracion de este comando.

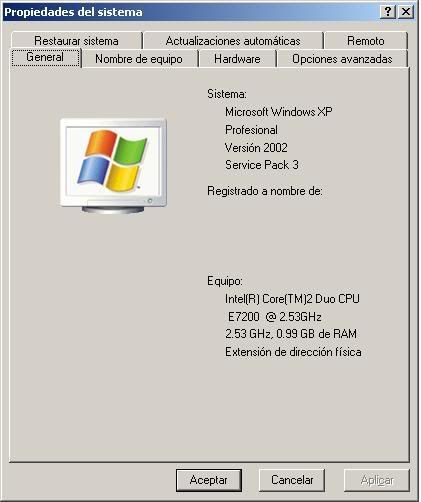

Ahora si queremos fijar o definir en forma permanente este comando, hay que seguir los siguientes pasos:

1. Clic Derecho en "Mi PC"

2. Seleccionar "Propiedades"

3. Aparecerá la ventana de Propiedades del Sistema

4. Aqui selecciona la viñeta "Opciones Avanzadas". /p>

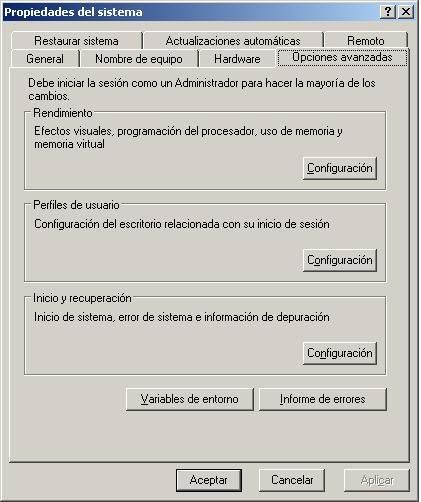

/p>

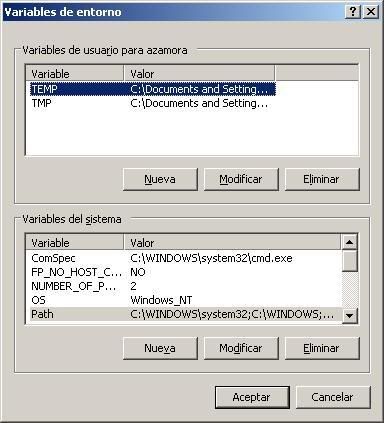

5. Seleccionar el Botón "Variables de entorno".

6. Luego Seleccionar en la parte inferior en Variables del Sistema, la opción "Path".

7. Luego hacer Clic en el botón "Modificar".

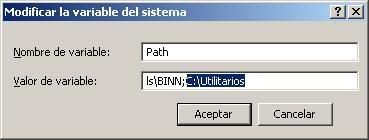

8. Aqui ingresaremos una ruta, para el ejemplo ingresaremos "C:\Utilitarios". Recordar que antes de ingresar esta ruta debera estar precedido por ";" (punto y coma).

9. Clic en "Aceptar", "Aceptar", "Aceptar".

Listo, ya hemos agregado una ruta en forma permanente en el PATH de Windows.

Acronimos y Siglas usados en Redes de Computadoras, comenzamos con la Letra H:

Aqui les dejo el Cuadrante Magico de Gartner para Firewalls SMB(Small and Midsize Businesses) Multifunction del Q2 2009. Tenemos a los 3 grandes lideres como Fortinet, Sonicwall y WatchGuard los cuales han desarrollado productos UTM muy buenos que marcan una diferencia notable con los productos. Cabe señalar que McAfee, Checkpoint y Juniper no se quedan atras y en el proximos meses veremos algunos mejoras significativas de estos fabricantes.

Ya es Oficial, Microsoft deja de ofrecer soporte para su Suite Microsoft Office 2000, que fue lanzada en el año 1999. Desde ahora Microsoft de desarrollar actualizaciones de Seguridad para Office 2000. Como es de conocimiento el ultimo Service Pack de esta solución es el SP3, que necesita el SR-1 para poder instalarse.

Ya es Oficial, Microsoft deja de ofrecer soporte para su Suite Microsoft Office 2000, que fue lanzada en el año 1999. Desde ahora Microsoft de desarrollar actualizaciones de Seguridad para Office 2000. Como es de conocimiento el ultimo Service Pack de esta solución es el SP3, que necesita el SR-1 para poder instalarse.Asi mismo, deja de brindar soporte para la suite, por lo que la página de Office Update, deja de funcionar desde el día de Hoy 14 de julio, por lo que es demasiado tarde para ponernos al día, lo mejor es trabajar con versiones recientes como Office 2003 o Office 2007, las cuales brindan mayor seguridad.

Esto nos recuerda el compromiso de Microsoft en dar soporte para cualquiera de sus aplicaciones durante un periodo máximo de 10 años a partir de la fecha de lanzamiento comercial. Microsoft espera que los usuarios vayan migrando a versiones más recientes de su Software; el Servicio de Office Update dejará de funcionar a partir del día 1 de agosto.

Acronimos y Siglas usados en Redes de Computadoras, comenzamos con la Letra G:

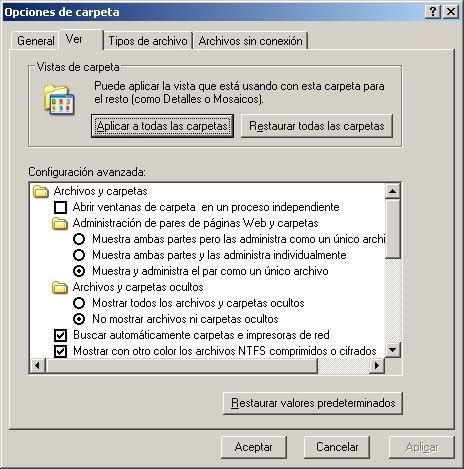

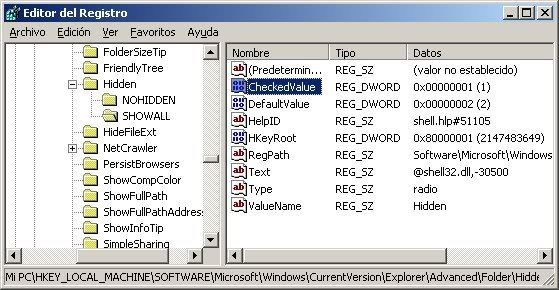

En otro post indique como prevenir para que tu PC fuese infectada por un Malware de USB, la forma mas sencila era Desactivando la reproduccion automatica. Ahora podemos prevenir que estos fastidiosos Malwares (troyanos, gusanos, etc) modifiquen la configuración del USB para que infecten la PC. Este truco es bien sencillo, lo unico que debemos entender es que al colocar un USB en la mayoria de los equipos, el Windows trata de cargar el archivo AUTORUN.INF el cual si esta modificado por un malware, originara que este malware se ejecute e infecta la PC. Obviamente no queremos los virus se diseminen, para esto simplemente debemos de crear una carpeta en la raiz del USB con el nombre AUTORUN.INF

En otro post indique como prevenir para que tu PC fuese infectada por un Malware de USB, la forma mas sencila era Desactivando la reproduccion automatica. Ahora podemos prevenir que estos fastidiosos Malwares (troyanos, gusanos, etc) modifiquen la configuración del USB para que infecten la PC. Este truco es bien sencillo, lo unico que debemos entender es que al colocar un USB en la mayoria de los equipos, el Windows trata de cargar el archivo AUTORUN.INF el cual si esta modificado por un malware, originara que este malware se ejecute e infecta la PC. Obviamente no queremos los virus se diseminen, para esto simplemente debemos de crear una carpeta en la raiz del USB con el nombre AUTORUN.INF